Okular, firmar digitalmente un documento PDF

Okular es un visor de documentos PDF que permite firmar digitalmente archivos PDF de manera sencilla. A continuación, se detallan los pasos para firmar digitalmente un documento utilizando Okular.

NOTA: En el momento de escribir este manual, okular es una opción muy buena para firmar documentos digitales de forma nativa en Linux. Pero personalmente no me gusta que okular al firmar digitalmente coloque la firma con un tamaño de letra de 32 puntos (no da opciones de cambiar el tipo y tamaño de letra), es demasiado grande para un documento formal, y rompe con la estética del documento. Espero que la siguientes versiones, deje seleccionar el tipo y tamaño de letra de la firma digital.

Proceso para Firmar digitalmente en Okular

1- Instalar Okular

Normalmente Okular, viene instalado por defecto en el entorno de escritorio KDE PLASMA. si usas otro entorno de escritorio, tendrás que instarlo desde tu centro de software. O desde consola usando el comando: # apt install okular

2- Abrir el documento PDF

Lo primero que tenemos que hacer es abrir el documento pdf que vamos a firmar digitalmente. Nos posicionamos en la carpeta en la que se encuentre el archivo, hacemos clic para abrirlo con Okular, o botón derecho del ratón abrir con okular

3- Acceder al menú de firmas

Una vez que el documento esté abierto en Okular, vamos a: Herramientas > Firmar digitalmente...

4- Colocar la firma en el documento

Hacemo clic en un lugar en blanco del documento donde nos interese colocar la firma (vamos hacer con el ratón un cuadrado o un rectángulo), por experiencia, te aconsejo un rectángulo que se grande. En caso de que el rectángulo sea pequeño, okular te va a informar, diciendo que el rectángulo es muy pequeño y no va a caber el texto (ya que Okular insertará automáticamente la firma digital en esa ubicación, dentro de dicho rectángulo.)

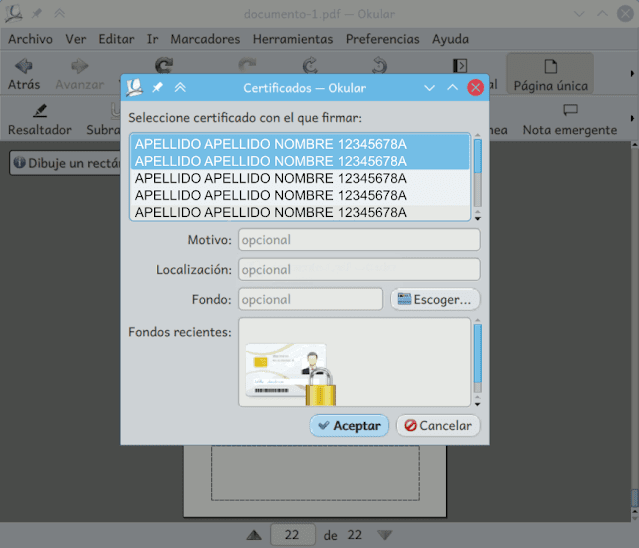

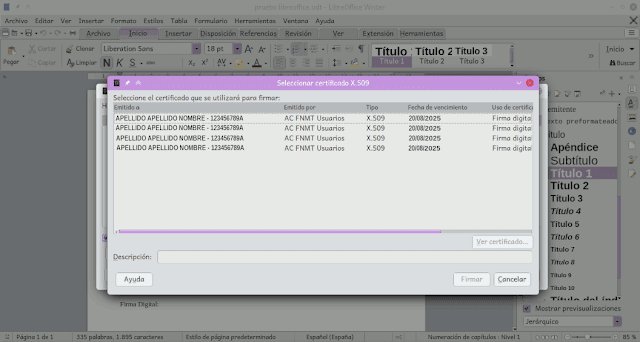

5- Seleccionamos el certificado que vamos a usar para firma

Ahora tenemos que seleccionar un certificado de firma digital. Puede ser que te aparezca uno o varios certificados, dependiendo de la cantidad de certificados que tengas instalados. También puedes Indicar un Motivo, Una Localización y un Fondo. (En alguna prueba le coloque el icono que aparece en la imagen de abajo)

6- Guardar el documento firmado

Ahora tenemos que guarda el archivo PDF para preservar la firma digital. Hacemos clic en el menú Archivo > Guardar para guardar el documento firmado con nuestra firma digital.

7- Verificar la firma

Antes de enviar el documento firmado, es recomendable verificar la firma digital para garantizar su autenticidad. Para ello, abrimos el documento firmado en Okular, y podemos observar como nos aparece dos recuadros en color celeste que he marcado con el número 1 y 2, el número 3, es la propia firma digital.

Número 1: Nos informa, este documento contiene formularios. Pulse el botón para interactuar con ellos (Mostrar formularios), o use Ver -> Mostrar formularios, del menú superior.

Número 2: Nos informa que este documento está firmado digitalmente.

Número 3: Nos vamos a la página en la cual hemos insertado el recuadro con la firma, para observar el resultado final.

Si hacemos clic en: Mostrar formularios y ahora hacemos clic en el rectángulo de la firma que hemos creado. Aparecerá una ventana con las propiedades de la firma digital, nos muestra el estado de validez e información adicional de la firma digital y veremos si es válida o no.

Si hacemos clic en: Ver el certificado... nos aparece una nueva ventana con dos pestañas: General y Detalles con información detallada de dicho certificado digital.

Como hemos podido confirmar, ya hemos firmado digitalmente un documento PDF utilizando Okular. Recuerda que la validez de dicha firma digital garantiza que el archivo es original y no se ha modificado. Y cuenta con el principio básico de la firma digital: Autenticación, Integridad y No repudio.

8- Firma no válida

Un documento, firmado digitalmente no es válido, cuando a sufrido modificaciones posteriores a la firma del documento. Entonces la firma original ya no es valida.

Okular nos mostrará nada mas abrir el documento dos recuadros (uno de color celeste y otro de color rojo claro) informándonos que el documento original a sido modificado, y que la firma digital ya no es válida. Es decir que ese documento ya no tiene validez y está indicando claramente que el documento ya sido modificado y manipulado después de la insertar la firma digital.

Si ahora pulsamos en: Mostrar el panel de firmas, situado en el recuadro de color rojo claro, nos aparecerá una nueva ventana, en la que nos informa de la modificación del documento original, y por tanto ya no es válida dicha firma, ni documento. Lo he marcado con los números 1 y 2. El número 3 nos muestra el documento original firmado.

Al pulsar en: Ver la versión firmada... podemos guardar y usar el documento original firmado digitalmente que incorpora la firma digital válida. Como podemos ver las capturas de pantallas de abajo.