VirtualBox - Guest Adittions

¿Que es VirtualBox Guest Additions?

¿Que es VirtualBox Guest Additions?

Es un paquete especial con aplicaciones y controladores (drivers) que forma parte de VirtualBox y que debe instalarse en cada una de las máquinas virtuales o sistemas invitados, para mejorar el rendimiento de la virtualizacíón y añadir nuevas funciones como integración del cursor del ratón, mejorar el soporte de vídeo, sincronización horaria, comunicación entre el anfitrión y el huesped, directorios compartidos, redimensionamiento automático en función de la ventana de la máquina virtual, etc.

Instalar las Guest Additions de VirtualBox en Debian es muy fácil.

Preparar el entorno para las guest additions

Observación: Tenemos que seguir los siguientes pasos en cada una de las maquinas virtuales que tengamos.

Lo primero que vamos a realizar es preparar el entorno, para lo cual vamos a instalar los siguientes paquetes.

Ejecutar como root los siguientes comandos:

# apt-get install build-essential

Llegados a este punto, lo que vamos hacer es instalar las cabeceras del kernel, el nombre de la cabecera cambia dependiendo de la arquitectura que estés usando. En este manual estamos usando la arquitectura de 64 bits, con lo cual el nombre es: linux-headers-amd64. Pero si estas usando una arquitectura de 32 bits en el (momento de escribir este manual) en Debian testing Buster el nombre es: linux-headers-686. Recordemos que el nombre cambia con cada una de las arquitectura a la que Debian da soporte.

# apt-get install linux-headers-amd64

Ahora vamos a instalar el asistente para la creación y configuración de módulos llamado: module-assistant

# apt-get install module-assistant

Ahora le toca el turno al soporte de los módulos dinámicos del kernel llamado: dkms

# apt-get install dkms

Una vez instalado todo lo necesario, usamos el siguiente comando para asegurarnos que esta todo listo para instalar las Guest Additions.

# m-a prepare

Instalar Guest Additions

Una vez instalado los programas necesarios, vamos a proceder a instalar las guest additions.

Para ello vamos al menú de VirtualBox de la máquina virtualizada con Debian GNU/Linux y pulsamos en el menú: Dispositivos > Insertar imagen de CD de las Guest Additions.

Al pulsar nos cargara una imagen de CD de virtualbox con las guest additions, como se puede ver en la imagen inferior.

Hacemos doble clic con el ratón para ver el contenido del CD-Rom, buscamos el archivo VBoxLinuxAddtions.run y lo arrastramos al escritorio, (de este modo, el método de instalación es mas fácil) , una vez dicho fichero en el escritorio, cerramos la ventana del cdrom0.

Como podemos ver ya tenemos el archivo VBoxLinuxAddtions.run en el escritorio

Ahora abrimos una consola o termina de comandos, nos logeamos como usuario root usando el comando: su

y usamos el siguiente comando para posicionarnos en el Escritorio (si tu sistema lo tienes en ingles, cambia Escritorio por Desktop)

# cd Escritorio

Le damos permiso de ejecución con el siguiente comando:

# chmod +x VBoxLinuxAdditions.run

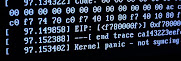

ejecutamos el programa instalador de guest additions.

# ./VboxLinuxAdditions.run

Reiniciamos la máquina virtualizada con Debian GNU/Linux y ya podemos usar la máquina virtual Debian GNU/Linux a pantalla completa.

Esto es señal que ya hemos instalado correctamente las Guest Additions.

.

.