1- Arrancar el instalador

Inserte el CD/DVD o Pendrive de instalación de Debian GNU/Linux 10.0 Buster en la unidad de CD/DVD o USB y reinicie el sistema.

No olvide configurar su equipo para que pueda arrancar desde el CD/DVD o USB. Para esto hay que cambiar la configuración en la BIOS o UEFI para que el primer dispositivo de arranque sea el CD-/DVD o USB. En algunos equipos, basta con presionar una tecla que permite seleccionar el dispositivo de arranque.

Para comenzar el proceso de instalación en modo gráfico (graphical Install) pulsamos Intro.

2- Idioma de instalación

Después de unos segundos hay que seleccionar el idioma de instalación, que será también el idioma utilizado por el sistema.

En nuestro caso seleccionamos Spanish - Español

Pulsamos en Continue

3- Seleccionamos nuestra ubicación: España, esto es para añadir la zona horaria. Pulsamos en Continuar

4- Seleccionamos la distribución del teclado: Español. Pulsamos en Continuar

5- Conexión a Internet

Para conectarse a Internet se necesita, básicamente, la asignación de una dirección IP a la interfaz (tarjeta) de red, y de un nombre al sistema. La dirección IP y los demás parámetros de la red pueden obtenerse de forma automática, a partir de un servidor DHCP o se pueden configurar manualmente.

En este punto nos muestra las interfaces de red que nos haya reconocido, nosotros seleccionamos la interfaz que queramos usar para conectarnos a internet.

En caso de no poder activarla en este instante, seguimos la instalación pues una vez instalado Debian GNU/Linux Buster 10.0 podemos activar la red desde consola o bien desde el entorno gráfico.

Nombre del sistema.

Escribimos el nombre con el que se conocerá a esta ordenador en la red. este nombre debe ser único en la red local:

6- Introducimos el nombre de la maquina, es decir de nuestro ordenador, lo puedes dejar por defecto o poner lo que quieras. En este manual lo dejamos en blanco, pulsamos en Continuar

7- En la siguiente pantalla nos pregunta por el nombre de dominio que tengamos dado de alta. En caso de no tener ningún dominio lo dejamos en blanco. Pulsamos en Continuar.

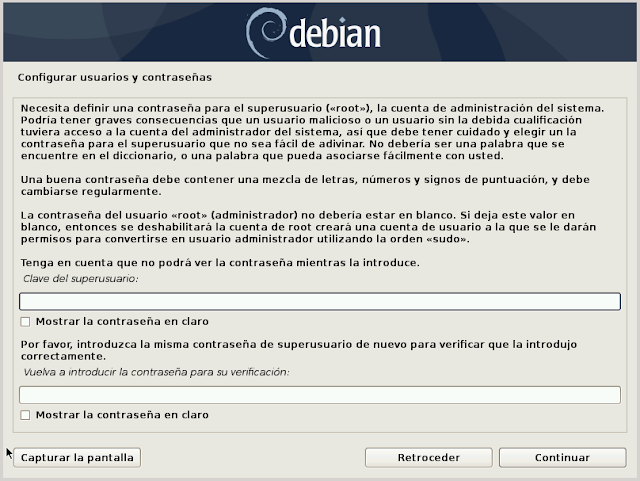

8- Cuentas de usuario y passwords

El programa de instalación solicita la creación y configuración de dos cuentas de usuario del sistema o logins. La primera es la cuenta de root. Es una cuenta especial porque tiene todos los permisos para ejecutar cualquier comando sobre el sistema. La segunda es una cuenta de usuario ‘normal’, con permisos limitados por seguridad.

Root

8.1- Para la cuenta de súperusuario o root se necesita una contraseña o password. Recuerde que root es el nombre predefinido de esta cuenta. También es importante repetir que la cuenta root tiene todos los permisos al ejecutar cualquier comando que pueda modificar el sistema, y por tanto, es muy buena idea escoger una contraseña que sea difícil de adivinar o romper.

Introducimos la contraseña del superusuario (root). Hay que escribir dos veces la misma contraseña para verificar que no tenga errores. Pulsamos en Continuar.

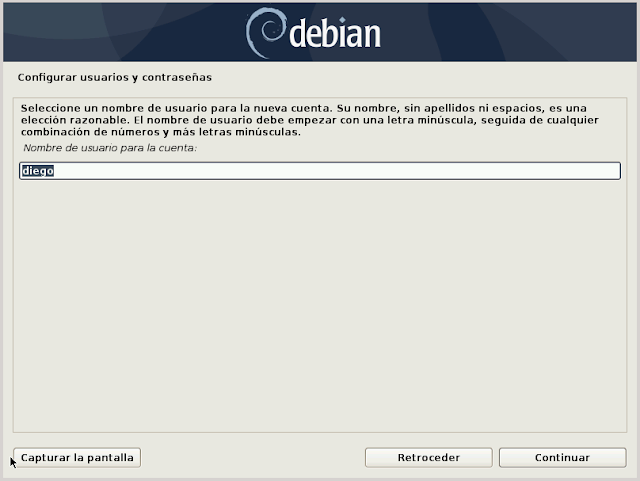

Usuario normal

8.2- Ahora creamos la cuenta de usuario normal, esto quiere decir sin privilegios especiales. Para completar este paso, hay que escribir el nombre completo de esta cuenta de usuario. (Aquí introducimos el nombre y los apellidos, este apartado es solo información del nuevo usuario) Pulsamos en Continuar.

Después escribimos el nombre que usaremos para entrar en el sistema. Éste es el nombre con que se identifica la cuenta de usuario en el login, (este apartado es el que usaremos para entrar en el sistema)

Introducimos la contraseña del usuario. Hay que escribir dos veces la misma contraseña para verificar que no tenga errores. Pulsamos en Continuar.

9- Reloj del sistema y huso horario

Si es posible, el instalador intentará sincronizar el reloj del sistema con uno de los servidores que establecen la hora oficial en el Internet:

Nos pregunta la zona horaria, ya que en España tenemos dos zonas horarias, nos pregunta en que parte de España nos encontramos, en mi caso en la Península. Pulsamos en Continuar.

10- Particionado del disco duro

El particionado de un disco consiste en organizar el disco en varias particiones. Cada una de estas particiones puede tener un objetivo y/o un tipo de archivos distinto y específico de esa partición. El instalador de Debian GNU/Linux Buster 10.0 proporciona varias opciones y estrategias de particionado del disco duro.

Yo siempre que hago una instalación realizo 3 particiones:

- Partición raiz: "/"

- Partición de datos de los usuarios: "/home"

- Partición de área de intercambio, "área de intercambio" también llamada memoria virtual: "/swap"

10.1- En mi caso elegimos particionado manual para la creación de las 3 particiones. Pulsamos en Continuar.

10.2- Llegados a este punto tenemos que utilizar una parte libre sin utilizar del disco duro, o bien debemos borrar y reutilizar alguna partición ya existente.

NOTA: Intentar hacer una guía exacta de este punto de la instalación es muy difícil ya que cada ordenador tiene un disco duro de diferente tamaño, de diferente tecnología (IDE, SCSI, ATA, S-ATA) y en muchos casos Debian no es el único sistema operativo existente en dichos ordenadores.

Bien pinchamos en el Disco duro nuevo, en la partición libre que vamos a utilizar. Pulsamos en Continuar.

10.3- En este manual estamos usando un disco duro nuevo muy pequeño de 8 GB. El instalador a detectado que el disco duro es nuevo, por tanto nos pregunta: ¿Desea crear una nueva tabla de particiones vacía en este dispositivo?, Seleccionaremos SI y pulsamos en Continuar.

10.4- Ahora seleccionamos el espacio libre del disco duro y pulsamos en Continuar.

10.5- Ahora seleccionamos Crear nueva partición. Pulsamos en Continuar.

10.6- Le indicamos el tamaño de la nueva partición. Pulsamos en Continuar.

10.7- Seleccionamos el Tipo de la partición, como en este manual solo vamos a usar 3 particiones todas las vamos a seleccionar como Primaria, pero esto puede variar según las particiones de cada disco duro, de cada usuario. Pulsamos en Continuar.

10.8- Le indicamos donde queremos que cree la partición, al principio o al final del disco duro. en nuestro caso hemos elegido al principio del disco duro. Pulsamos en Continuar.

10.9- El instalador ha seleccionado el sistema de fichero ext4 transaccional.

10.10- La Marca de arranque que se encuentra desactivada, la seleccionamos y pulsamos en Intro.

10.11- Al pulsar en Intro observamos como la marca de arranque a cambiado a: activada.

10.12- En esta partición ya hemos finalizado el proceso mínimo necesario. Seleccionamos Se ha terminado de definir la partición. Pulsamos en Continuar.

10.13- Se regresa a la pantalla de particionado, y ahora volvemos a seleccionar nuevamente el espacio libre. Pulsamos en Continuar.

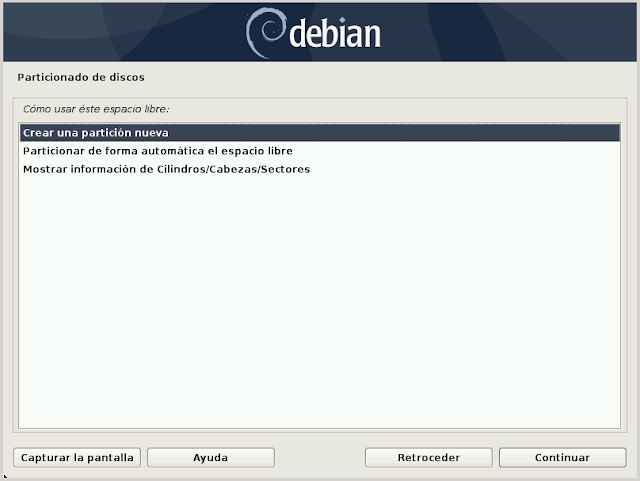

10.14- Nuevamente seleccionamos en Crear una nueva partición . Pulsamos en Continuar.

10.15- introducimos el espacio en GB a utilizar para dicha partición. Pulsamos en Continuar

10.16- Volvemos a seleccionar el tipo de la partición, seleccionamos Primaria. Pulsamos en Continuar.

10.17- Le indicamos donde queremos que cree la partición, al principio o al final del disco duro. en nuestro caso hemos elegido al principio del disco duro, después de la partición anterior. Pulsamos en Continuar.

10.18- El instalador ha seleccionado el sistema de ficheros ext4 transaccional.

10.19- Observamos como el instalador ya ha seleccionado el punto de montaje: /home.

10.20- En esta partición solo nos queda seleccionar: Se ha terminado de definir la partición. Pulsamos en Continuar.

10.21- Nuevamente volvemos al menú de particionado, y seleccionamos el espacio libre. Pulsamos en continuar.

10.22- Nuevamente seleccionamos en Crear una partición nueva. Pulsamos en Continuar.

10.23- introducimos el espacio en GB a utilizar para dicha partición, en este caso todo el espacio restante. Pulsamos en Continuar

10.24- Volvemos a seleccionar el tipo de la partición, seleccionamos Primaria. Pulsamos en Continuar.

10.25- Observamos como el instalador ya ha seleccionado: Utilizar como: sistema de fichero ext4 transaccional y el punto de montaje: /usr. en este caso no necesitamos la partición /usr, vamos a seleccionar la partición área de intercambio.

10.26- Nos posicionamos en utilizar como: sistema de fichero ext4 transaccional y el pulsamos Intro.

10.27- seleccionamos área de intercambio. Pulsamos en Continuar.

10.28- al pulsar Continuar nos lleva a la pantalla anterior, pero ahora aparecen los nuevos datos.

10.29- Seleccionamos se ha terminado de definir la partición. Pulsamos en Continuar.

10.30- ya hemos finalizado todo el proceso de particionado, y observamos como hemos realizado 3 particiones, con sus respectivos tamaños y sus respectivos puntos de montajes, y con la marca de arranque activada. Seleccionamos Finalizar el particionado y escribir los cambios en el disco. Pulsamos en Continuar.

11- nos muestra un resumen del particionado anterior, y nos pregunta si queremos guardar los cambios en el disco. Pulsamos en SI. Pulsamos en Continuar.

12- Ahora empieza a instalar el sistema base.

13- Configuración del gestor de paquetes apt

La distribución Debian tiene un potente sistema de gestión de paquetes de software, que se llama “apt”. Este gestor facilita la instalación y actualización de los paquetes de software a partir de distintos repositorios. Lo habitual es que estos repositorios estén en Internet, pero también lo podemos tener en varios de CD/DVD.

Ahora nos pregunta si tenemos mas CD/DVD de Debian 10 Buster, para añadirlos para el proceso de instalación, en nuestro caso no tenemos mas CD/DVD, ya que queremos realizar la instalación desde internet directamente.

Entonces a la pregunta de: ¿Desea analizar otro CD o DVD?

respondemos que NO y pulsamos en Continuar

14- Para que el proceso de instalación de paquetes desde Internet sea más eficiente, conviene seleccionar el repositorio geográficamente más cercano al equipo que se está instalando. Para esto, debe elegirse una replica de red.

Seleccionamos SI y pulsamos en Continuar.

15- En primer lugar, hay que escoger el país, nosotros seleccionamos España . Pulsamos en Continuar.

16- Ahora, escogemos la replica más rápida, cercana o la mas apropiada. En nuestro caso: deb.debian.org. Pulsamos en Continuar.

17- En caso de utilizar un proxy para acceder a Internet, hay que indicar la dirección del proxy. En el caso de no utilizar proxy lo dejamos en blanco. Pulsamos en Continuar

18- Una vez introducida la información necesaria, el instalador Debian GNU/Linux Buster 10.0 esta configurando el gestor de paquetes apt, después de configurarlo. Apt comprobará si existen actualizaciones en la replica elegida. Si existen dichas actualizaciones, se descargarán de Internet para actualizar el sistema.

19- Estadísticas de instalación "Popularidad"

La comunidad de Debian mantiene una estadística de instalación, se llama "popularidad", con el fin de obtener un listado de los programas mas instalados/usados por los usuarios, para que en próximas versiones se instale por defecto y no a posteriori los programas mas demandados por los usuarios.

Por defecto viene seleccionado NO. Pulsamos en Continuar.

20- Selección del software para instalar

El instalador permite la instalación automática de diversas configuraciones del sistema, por defecto son las siguiente tres opciones:

- Entorno de escritorio Debian

- Servidor de impresión

- Utilidades estándar del sistema

se pueden seleccionar mas o menos opciones, dependiendo del uso que le demos al sistema operativo.

Nosotros seleccionamos los siguientes paquetes:

- Entorno de escritorio Debian

- KDE Plasma

- Servidor de impresión

- SSH Server

- Utilidades estándar del sistema

Observamos como esta instalando y configurando los paquetes.

21- Instalación del gestor de arranque GRUB

En este punto, el sistema ya está completamente instalado. Sin embargo, para que el sistema pueda volver arrancar de nuevo hay que instalar el gestor de arranque “grub” en el master boot record (mbr) del disco:

En la siguiente pantalla lógicamente seleccionaremos SI, para que se instale el cargador de arranque GRUB. Pulsamos en Continuar.

22- Tenemos que instalarlo en el master boot record (mbr) del disco de instalación, en este caso es: /dev/sda. Pulsamos Continuar

23- Observamos como esta instalando el gestor de arranque GRUB

24- Terminar la instalación

La instalación ha terminado.

Hay que retirar el CD/DVD o USB de instalación de la unidad correspondiente y pulsar Continuar.

Con esto acaba la instalación y arranca el nuevo sistema que se acaba de instalar.

25- GRUB en funcionamiento

Como podemos ver, una vez arrancado el sistema operativo, nos aparece grub.

26- Una vez arrancado y funcionado el sistema operativo, nos aparece el selector de escritorios de KDE Plasma llamado SDDM.

27- Observamos como KDE Plasma es el único entorno de escritorio que se ha instalado

28- El idioma no aparecerá en español, hasta que empecemos a escribir nuestra contraseña.